Cloud und Remote Work sind für Unternehmen Fluch und Segen zugleich. Zum einen steigert der Digital Workplace in Zeiten von COVID-19 die Produktivität, fördert die Work-Life-Balance und reduziert Kosten. Zum anderen sind die Auswirkungen auf die IT, vor allem im Bereich Security, gewaltig und die damit verbundenen Risiken in Unternehmen oft noch unbekannt. Die Einführung von Zero Trust als Security-Leitbild ermöglicht es, diese Risiken aktiv anzugehen und zu minimieren. Doch bei der Einführung lauern einige Herausforderungen und Fallstricke.

New Work, aber sicher!

Das oft bemühte Sinnbild der Burgmauer zum Schutz der Unternehmensnetzwerke hat ausgedient. Denn sie muss zunehmend durchlässig werden. Gerade das flexible Arbeiten und Cloud-Technologien erfordern einen neuen Security-Ansatz.

Mauern einreissen

Wohl jeder Mensch und jede Firma hat Angst vor Einbrechern. Fenster schliessen, Türen absperren und um das Firmengelände eine Mauer bauen. Diese Taktik kommt auch in der IT seit langer Zeit zum Einsatz – in Form des Perimeterschutzes für Netzwerke, der Unternehmensressourcen sichert. Doch diese Mauern müssen durchlässig werden, um von den Vorteilen und Chancen der Cloud und des Arbeitsplatzes der Zukunft zu profitieren. Deswegen müssen Unternehmen jederzeit in der Lage sein, Zugriffe bewerten und einstufen zu können. Wie ist beispielsweise damit umzugehen, wenn jemand am Abend sensible Unternehmensdaten im ERP-System aus dem öffentlichen WLAN in einem Café abruft? Ist es ein legitimer Zugriff eines Mitarbeitenden oder ein ausgeklügelter Cyber-Angriff durch Identitätsdiebstahl mit Schadenspotenzial in Millionenhöhe?

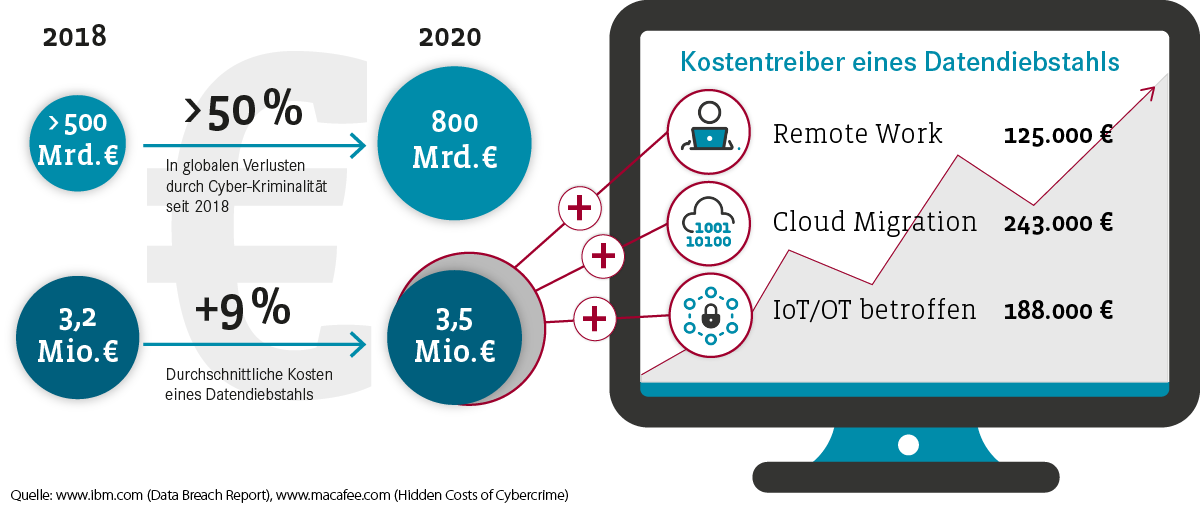

Hinzu kommt die steigende Komplexität durch IoT, BYOD, Schatten-IT, Hybrid- und Multi-Cloud. So sind heute viel mehr und unterschiedlichere Geräte von zahlreicheren Orten aus mit dem Unternehmensnetzwerk oder Applikationen verbunden. Gleichzeitig lernt der Feind immer schneller und weiss dies zu seinem Vorteil zu nutzen. Die Angriffsmethoden werden weiterentwickelt und günstiger. Es wird einfacher für Cyber-Kriminelle, grossen Schaden zu erzeugen. Und noch ein wichtiger Punkt, der häufig unterschätzt wird: Selbst die stärkste Burgmauer und die schärfsten Eingangskontrollen schützen nicht vor Innentätern.

Zero Trust als Lösung

In dieser Situation gibt es letztlich nur einen Weg, um eine hohe Sicherheit zu gewährleisten: Vertraue niemandem! Dies gilt sowohl für Nutzer als auch für Geräte. Denn auf dem Laptop oder Smartphone eines unbedarften Mitarbeitenden kann sich Malware befinden. Auch IoT-Geräte sind oft nur unzureichend abgesichert oder mit herkömmlichen Mitteln kaum zu schützen. Die konsequente Verfolgung des Zero-Trust-Leitbildes ist die Lösung.

Doch wie funktioniert das? Zunächst muss die Realität akzeptiert werden, früher oder später wird ein Sicherheitsvorfall geschehen und das ist nicht vermeidbar. Viel mehr gilt es, die Kosten für einen Angriff zu erhöhen und gleichzeitig das Schadensrisiko zu minimieren. Anstelle einer Burgmauer um das Unternehmensnetz wird dieses in viele kleine Abschnitte mit individuellen Schutzmassnahmen unterteilt. Dies ist wie bei einer Hochsicherheitseinrichtung mit abgekapselten Räumen, die jeweils mit eigenen biometrischen Scannern, permanenter Kameraüberwachung und weiteren Sicherheitsmaßnahmen ausgestattet sind.

Statt mit einem allumfassenden, aber löcherigen Schutz werden Ressourcen individuell gesichert. Obwohl das Zero-Trust-Konzept bereits 2003 erstmals diskutiert wurde, ist es erst seit kurzem – durch neue, kostengünstige Angebote – auch für die breite Masse an Unternehmen zugänglich. So findet eine Demokratisierung von Hochsicherheitsangeboten in der IT statt.

Der virtuelle Türsteher

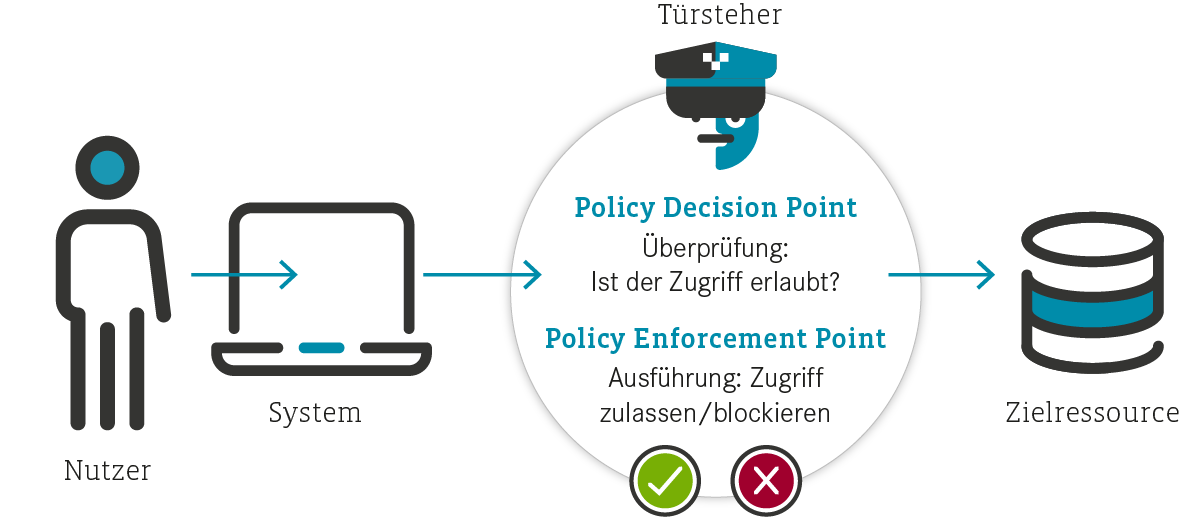

Das Herzstück des Zero-Trust-Ansatzes bildet ein Team virtueller Türsteher, welches jeden Gast in Augenschein nimmt und seine Zugangsberechtigung überprüft. Dieser „Policy Decision and Enforcement Point“ entscheidet dann, auf welche Unternehmensressourcen der Nutzer und sein Gerät zugreifen dürfen. Er funktioniert letztlich wie zwei Türsteher: Einer überprüft und entscheidet nach festgelegten Regeln, ob die Mitarbeiterin oder der Mitarbeiter zugreifen darf, der andere lässt dann den Zugriff entsprechend zu – oder auch nicht.

Das bedeutet: Während bislang der Mitarbeitende nur einmal am Tag sein Passwort eingeben musste und anschliessend auf alles zugreifen konnte, wird nun jeder einzelne Zugriff im jeweiligen Kontext überprüft.

Dies gilt unabhängig davon, wo sich die zugreifende Person befindet oder ob das Zielsystem im Unternehmensrechenzentrum steht oder bereits in der Cloud ist. Dabei kommt das Prinzip „never trust, always verify“ in Kombination mit einem Least-Privilege-Access-Ansatz zur Anwendung. Durch Letzteren erhält jeder Nutzer und jedes Gerät nur die Zugriffsrechte, die für die jeweilige Rolle und Aufgabe nötig sind.

Am Beispiel des abendlichen Zugriffs auf das ERP-System aus einem Café wird dies deutlich:

Individueller Schutz = mehr Sicherheit

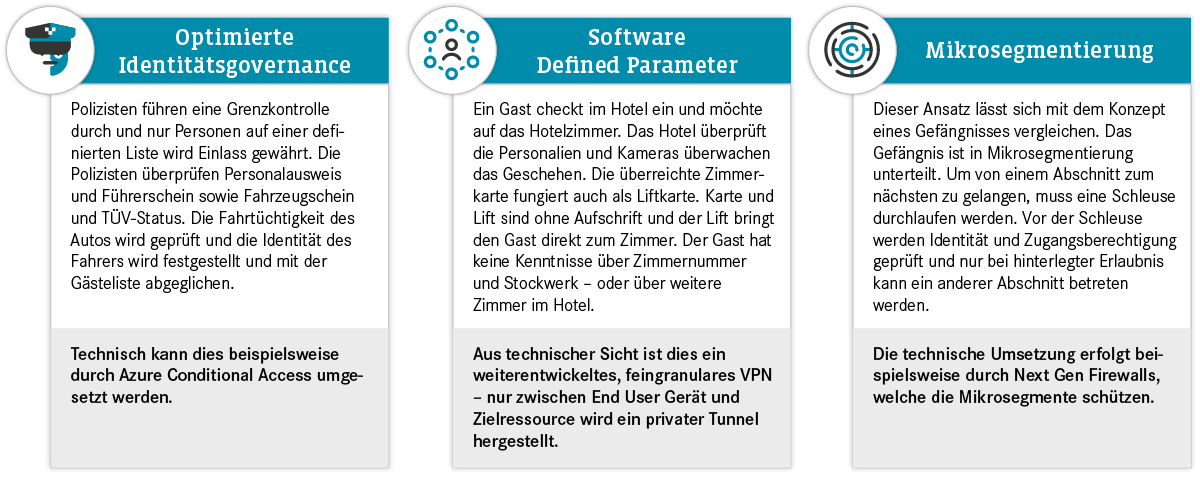

Bei Zero Trust handelt es sich um ein Leitbild, mit dem Unternehmen kontinuierlich ihre Sicherheit optimieren. Dazu gibt es verschiedene Ansätze, deren Anwendung vom Unternehmenskontext abhängig ist. Die Ansätze unterscheiden sich in Komplexität und Aufwand – der vergleichsweise simpelste Ansatz für die meisten Unternehmen ist die optimierte Identitätsgovernance.

Doch wie führen Unternehmen Zero Trust am besten ein? Viele Remote-Work- und Cloud-Initiativen wurden durch die COVID-Krise beschleunigt eingeführt, die notwendigen Sicherheitsaspekte aber vernachlässigt. Um schnell Erfolge zu erzielen und die angehäufte Sicherheitsschuld zu reduzieren, liegt der Fokus im ersten Schritt auf dem digitalen Arbeitsplatz und dem identitätsbasierten Ansatz. Hier stellt Zero Trust die Integrität der Identitäten und Geräte sicher und folgt dem Least-Privilege-Access-Ansatz. Dazu zählen die Integration der Geräte ins IAM (Identity and Access Management) und die Einführung von Multi-Faktor-Authentifizierung, zumindest für Admin-Accounts. Dafür sind keine komplexen Umbauten im Netzwerk nötig.

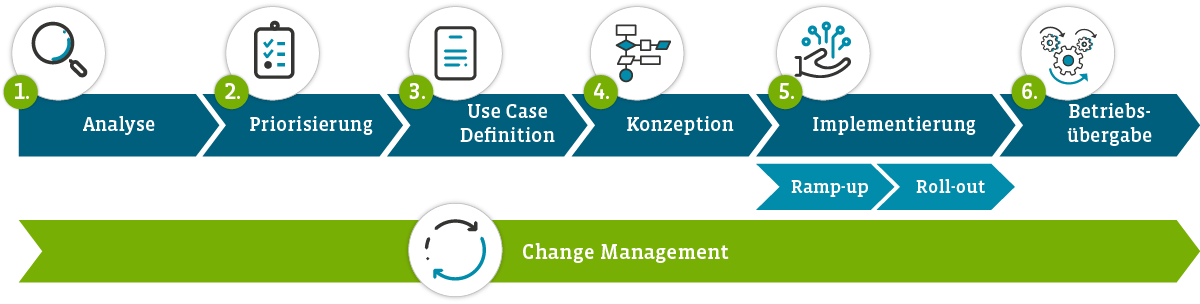

Parallel dazu sollte ein ganzheitlicher Zero-Trust-Ansatz implementiert werden. Dazu empfehlen sich folgende sechs Schritte:

Fazit

Cloud, Remote Work, IoT und weitere Trends machen die Burgmauer um das Unternehmensnetzwerk zum Schweizer Käse. Wer in der immer stärker vernetzten Welt vor ausgefeilteren IT-Angriffen umfassend geschützt sein will, muss jetzt handeln. Durch neue, kostengünstige Angebote sind die entsprechenden Massnahmen mittlerweile für alle Unternehmen finanziell erschwinglich. Doch das Konzept Zero Trust muss als eine Art Leitbild für die IT-Security in der IT-Strategie verankert, top-down vorangetrieben und mit Change Management begleitet werden.