Wenn über die Sicherheit moderner IT-Infrastrukturen – gerade auch in Zusammenhang mit Cloud-Lösungen – gesprochen wird, fällt oft der Begriff „Zero Trust“. An dieser Stelle geht es jedoch nicht darum den Begriff zu erläutern, vielmehr soll ein Beispiel aus der Praxis zeigen, wie ein gelebtes Zero Trust vor Angriffen schützen kann.

Unser Beispiel ist in diesem Fall die produktive Arbeitsumgebung von Campana & Schott selbst. Wir haben schon seit vielen Jahren unseren digitalen Arbeitsplatz mit Hilfe der Microsoft 365 Plattform in die Cloud verlagert und nutzen zur Absicherung aller von Campana & Schott genutzten Services die entsprechenden Zero Trust Komponenten: Azure AD Conditional Access unter Berücksichtigung von Device Signalen, risikobasierte Regeln und natürlich Multi Faktor Authentifizierung.

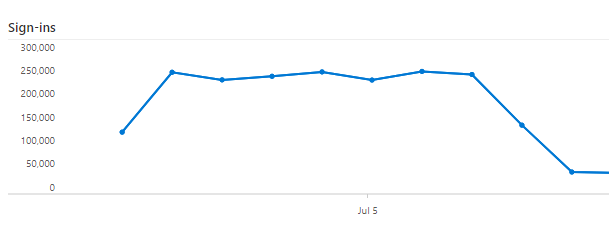

Im Rahmen unseres regelmäßigen Monitorings fiel ein Alert über ungewöhnliche Anmeldversuche im Azure AD und auch gescheiterte Anmeldeversuche auf. Ein entsprechender Blick in die Systeme zeigte, dass sich die Anzahl der Sign-In Versuche auf unser System massiv erhöht hat.

Aktive Alerts unserer Threat Protection Systeme gab es nicht – aber vielleicht war ja trotz aller Technik ein Angriff erfolgreich gewesen? Nein, die Ursache der großen Zahl der Anmeldungen war schnell gefunden: Der Prototyp eines Bots war falsch eingestellt und hatte zu oft (mehrmals in der Minute statt einmal die Stunde) Daten abgefragt – das Problem war also schnell gelöst.

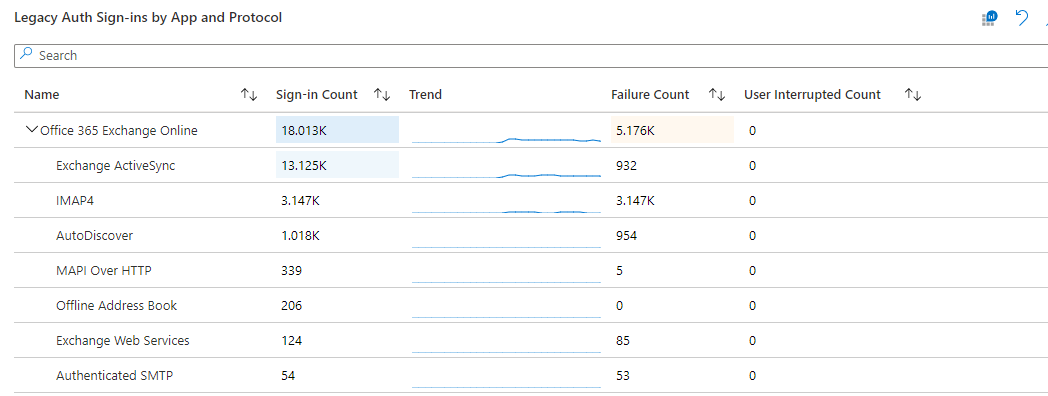

Dennoch haben wir ein wenig tiefer analysiert und hier in Azure Log Analytics überprüft, welche weiteren Anmeldeversuche es gab und ob hier doch noch etwas auffällig war. Dabei stellte sich heraus, dass bei Exchange Online eine Vielzahl von fehlgeschlagenen Anmeldeversuchen einging, die über das als unsicher geltende IMAP4 Protokoll liefen.

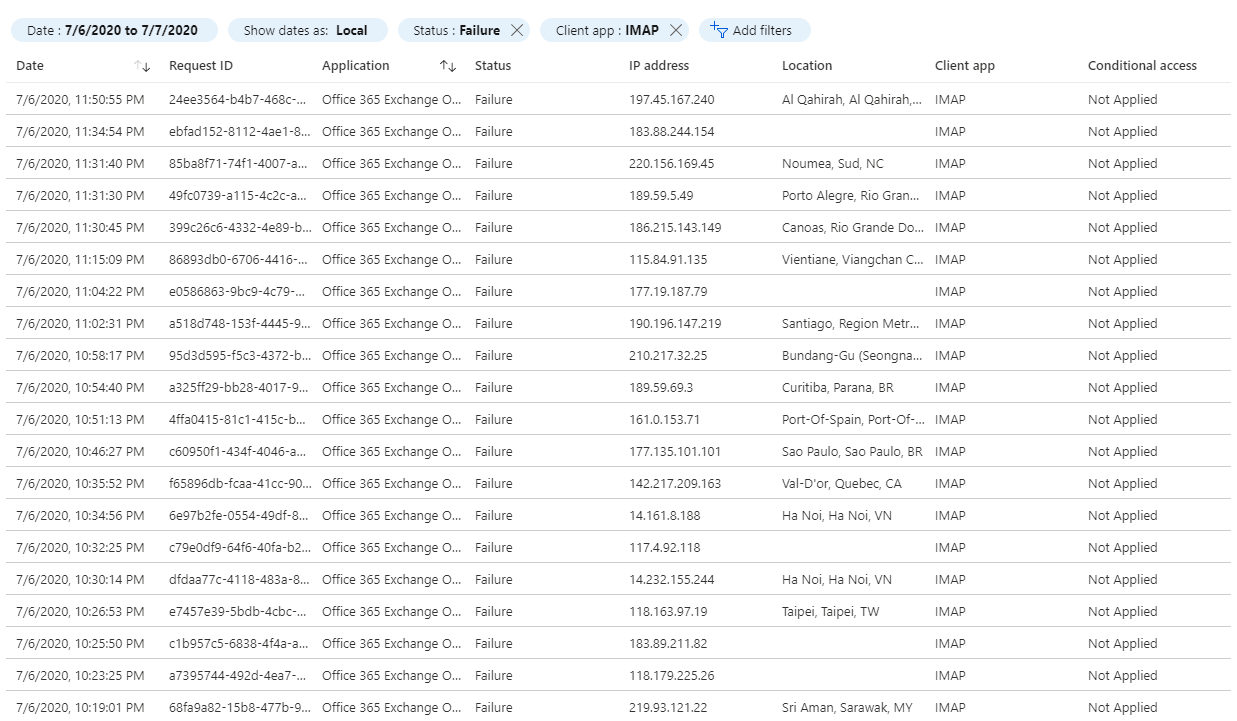

Ein Blick in die Details der Logs zeigt dann ein klares Bild: Es ist ein Botnetz unterwegs, das versucht per Brute Force – wenn auch in sehr geringer Frequenz – Accounts von Campana & Schott Usern zu hacken. Natürlich ohne Erfolg.

Aber selbst, wenn ein Angriff erfolgreich einen Usernamen mitsamt Kennwort herausgefunden hätte, der Schutz wäre dank Zero Trust dennoch gewährleistet. Bei einem Zugriff auf Exchange Online (oder andere Dienste) hätte die nächste Stufen in unserem Zero Trust gegriffen. Der Angreifer hätte ein Gerät verwenden müssen, das durch Campana & Schott verwaltet wird oder dem Campana & Schott vertraut. Hätte der Angreifer auch diese Hürde genommen, wäre die nächste Barriere unsere Multi Faktor Authentifizierung. Aus unserer Sicht sind diese Hürden durch einen Angreifer nur sehr schwer zu überwinden.

Auch wenn wir als Campana & Schott natürlich das Botnetz an sich nicht abschalten können – die entsprechenden Informationen haben wir weitergeleitet und die Daten von Campana & Schott, unserer User und die unserer Kunden sind weiterhin bestmöglich geschützt.

Dieses Beispiel zeigt wie wichtig es ist, für eine ausreichende Sicherheit zu sorgen – gerade in Zeiten von Corona mit stark gestiegener Nutzung von Remote Work und vielen neuen Nutzern in Cloud-Umgebungen. Nur ein gutes „Remote Work“ Umfeld zu ermöglichen ist für eine moderne und sichere IT nicht ausreichend. Der Anspruch muss bestehen, ein „Secure Remote Work“ Umfeld zu schaffen und zu betreiben.